가상 네트워크 구성

- Virtual Network : 논리적으로 분리된 섹션을 만들고 안전하게 외부로 연결

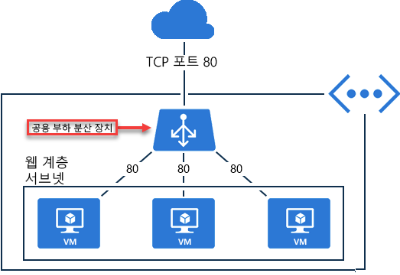

- Load Balancer : 들어오는 트래픽을 백엔드 가상머신 인스턴스 중에 배포

- Application Gateway : 백엔드에 대한 다양한 트래픽 회람 규칙과 SSL 터미네이션을 제공

- Traffic Manager Profiles : 사용자 배포를 제어할 수 있는 프로필 생성

- Virtual Network Gateway : 가상 네트워크 내 VPN 디바이스로 사이트 간 및 Vnet 간 VPN 사용

- Virtual WAN : 네트워킹 서비스로서 최적화되고 자동화된 분기 간 서비스 제공

- 예약된 주소 EX) 192.168.1.0/24

- 192.168.1.0 : 가상 네트워크 주소를 식별

- 192.168.1.1 : Azure 기본 게이트웨이로 구성

- 192.168.1.2 및 192.168.1.3 : Azure DNS IP 주소를 가상 네트워크 공간에 매핑

- 192.168.1.255 : 가상 네트워크 브로드캐스트 주소 제공

- 공용 IP 주소 SKU : 기본(정적 또는 동적) vs 표준(정적) 공용 IP SKU는 부하 분산 장치의 SKU와 일치해야 함

- 동적 주소 : 가상머신의 경우 할당 취소된 다음 다시 시작하면 동적 주소가 변경될 수 있음

- 정적 주소 : 공용 IP 주소를 삭제할 때까지 해제되지 않음

- 공용 IP 주소 리소스는 NIC, 외부 부하 분산 장치, VPN Gateway 및 Application Gateway 에 연결 가능

- 개인 IP 주소 할당 방법 : 정적, 동적

- 동적 주소 : 예약되지 않고 할당되지 않은 IP 주소를 서브넷 주소 범위에 할당(기본 할당 방법)

- 정적 주소 : 서브넷 주소 범위에서 직접 할당

- 개인 IP 주소 리소느는 NIC, 내부 부하 분산 장치 및 Application Gateway와 연결 가능

네트워크 보안 그룹 구성

- 가상 네트워크의 리소스에 대한 네트워크 트래픽을 제한하는 방법(서브넷 수준 / NIC 수준)

- 인바운드 트래픽 규칙 : 가상 네트워크 및 부하 분산 장치의 트래픽을 제외한 모든 인바운드 트래픽 거부

- 아웃바운드 트래픽 규칙 : 인터넷 및 가상 네트워크로의 아웃바운드 트래픽만 허용

- 애플리케이션 보안 그룹(ASG)를 구현하여 워크로드별 논리적 그룹화 가능

- 소스 및 대상 주소에 특정 IP 주소가 아닌 ASG 선택

Azure DNS 구성

- Azure DNS는 Azure 인프라를 사용하여 DNS 도메인을 관리할 수 있는 호스팅 서비스

- Azure 구독을 만들면 Azure는 구독에 대한 Microsoft Entra 도메인을 자동으로 만듬

- 초기 도메인 이름 <Your Domain Name>-.onmicrosoft.com

- 사용자 지정 도메인 이름은 간소화된 형식의 도메인 이름 제공

- 초기 도메인 이름은 사용자 지정 도메인 이름이 확인될 때까지 사용하기 위한 것

- Microsoft Entra ID에서 사용자 지정 도메인 이름을 사용하려면 사용자 지정 도메인 이름을 디렉터리에 추가하고 확인

- 사용자 지정 도메인 이름에 대한 DNS 레코드를 추가하여 확인 프로세스 시작

- DNS 레코드 유형은 TXT 또는 MX

- MX 레코드 : 도메인에 대한 전자 메일을 수락하는 메일 교환 서버가 나열

- TXT 레코드 : 도메인에 대한 사람이 읽을 수 있는 텍스트 또는 컴퓨터에서 읽을 수 있는 데이터 나타냄

- 사용자 지정 도메인 이름에 DNS 레코드 추가한 후 Azure에서 도메인에 DNS 레코드가 있는지 쿼리

- Azure DNS 영역은 도메인의 DNS 레코드를 호스트하는데 사용

- EX) contoso.com 도메인은 mail.contoso.com과 www.contoso.com 등 여러 개의 DNS 레코드를 포함할 수 있음

- Azure DNS에서 도메인 호스팅을 시작하려면 해당 도메인 이름의 DNS 영역을 만들어야 함

- 그러면 이 DNS 영역 안에 도메인의 각 DNS 레코드가 생성

- 만든 DNS 레코드를 사용하여 최종 사용자의 DNS 쿼리에 응답하는 네임 서버를 제공할 수 있음

- 여러 DNS 영역이 동일한 이름을 공유하면 각 DNS 영역 인스턴스가 다른 DNS 네임 서버 주소에 할당

- 루트/부모 도메인은 등록 기관에 등록되고 Azure DNS를 가리킴

- 자식 도메인은 Azure DNS에 직접 등록

- DNS 영역을 만들 때마다 Azure DNS는 풀에서 DNS 네임 서버를 할당

- DSN 네임 서버를 할당 되면 Azure DNS는 DNS 영역에 권한 있는 NS 레코드를 자동으로 생성

- 도메인 위임 프로세스

- 1. DNS 네임 서버 식별

- 2. 부모 도메인 업데이트

- 2-1. 레지스트라의 DNS 관리 페이지로 이동

- 2-2. 상위 도메인에 대한 기존 NS 레코드 찾기

- 2-3. 기존 NS 레코드를 Azure DNS의 도메인에 대해 만든 NS 레코드로 교체

- 3. 하위 도메인 위임 (선택사항)

- 3-1. Azure Portal에서 도메인의 부모 DNS 영역으로 이동

- 3-2. 상위 도메인에 대한 기존 NS 레코드 찾기

- 3-3. 자식 DNS 영역(하위 도메인)에 대한 새 NS 레코드 만들기

- DNS 레코드 집합과 개별 DNS 레코드 사이의 차이 이해하는 것이 중요

- DNS 레코드 집합은 DNS 영역의 레코드 컬렉션

- Azure 프라이빗 DNS 영역

Azure 가상 네트워크 피어링 구성

- 피어링된 가상 네트워크 간의 네트워크 트래픽은 프라이빗

- 가상 네트워크 간의 트래픽이 Azure 백본 네트워크에서 유지

- 피어링 유형 : 지역 / 전역

- 지역 가상 네트워크 피어링 : 동일한 지역에 있는 가상 네트워크 연결

- 전역 가상 네트워크 피어링 : 서로 다른 지역에 있는 가상 네트워크 연결

- 피어링을 사용하여 Azure VPN Gateway 구현

- 각 네트워크에는 하나의 VPN Gateway만 있을 수 있음

- 가상 네트워크 피어링은 비전이적

- 피어링 확장 방법 : 허브 & 스포크 / 사용자 지정 경로 / 서비스 체이닝

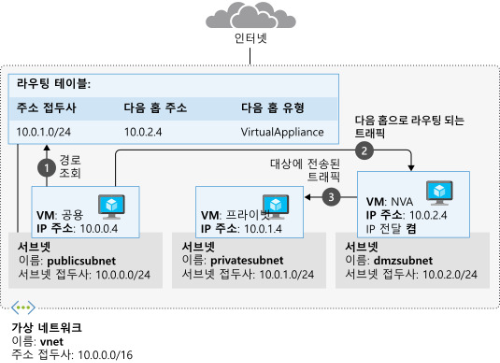

- 허브 & 스포크 : 허브 가상 네트워크가 NVA(네트워크 가상 어플라이언스) 또는 VPN GW 같은 인프라 구성 요소를 호스트할 수 있으며 트래픽은 NVA 또는 VPN GW를 통해 이동

- UDR(사용자 지정 경로) : 가상 네트워크 피어링을 사용하면 사용자 지정 경로의 다음 홉이 피어링된 가상 네트워크 또는 VPN GW에 있는 가상머신의 IP 주소가 될 수 있음

- 서비스 체이닝 : 한 가상 네트워크에서 가상 어플라이언스 또는 게이트웨이로 트래픽을 전송하는 데 사용되며 UDR은 피어링된 네트워크를 정의

네트워크 라우팅 및 엔드포인트 구성

- 시스템 경로에 대한 정보는 경로 테이블에 기록

- 시스템 경로는 가상머신 트래픽 제어 : 동일한 서브넷 / 동일한 가상 네트워크의 서로 다른 서브넷 / 가상머신에서 인터넷 트래픽

- 경로 테이블은 테이블이 서브넷에 연결된 시스템 경로에 대한 레코드 기록

- 서브넷에서 나가는 각 패킷은 연결된 경로에 따라 처리되며 일치하는 경로가 없을 경우 패킷 삭제

- 패킷 대상 : IP 주소, 가상 네트워크 게이트웨이, 가상 어플라이언스, 인터넷

- Azure는 모든 네트워크 트래픽 라우팅을 자동으로 처리하지만 경우에 따라 UDR과 다음 홉 대상 구성 가능

- UDR은 트래픽 흐름의 다음 홉을 지정하는 경로를 정의하여 네트워크 트래픽 제어

- 다음 홉 대상 : 가상 네트워크 게이트웨이, 가상 네트워크, 인터넷, NVA

- 시스템 경로와 마찬가지로 UDR도 경로 테이블에 액세스

- 각각의 경로 테이블은 여러 개의 서브넷에 연결 가능

- 각각의 서브넷은 하나의 경로 테이블에만 연결 가능

- 현재 가상 네트워크의 Azure 서비스 트래픽은 공용 IP 주소를 원본 IP 주소로 사용

- 서비스 엔드포인트에서 가상 네트워크 프라이빗 주소를 원본 IP 주소로 사용하도록 전환

- 가상 네트워크 규칙을 사용하면 리소스에 대한 퍼블릭 인터넷 액세스를 제거하고 가상 네트워크에서 전송된 트래픽만 허용

- 서비스 엔드포인트는 가상 네트워크의 서비스 트래픽을 직접 Azure 백본 네트워크의 서비스로 항상 이동

- 서비스 엔드포인트를 사용하면 가상머신의 IP 주소가 퍼블릭 주소에서 프라이빗 IPv4 주소로 전환

- 전환 후에는 공용 IP 주소를 사용하는 기존 Azure 서비스 방화벽 규칙이 작동하지 않음

- Private Link는 가상 네트워크에서 Azure PaaS, 고객 소유, Microsoft 파트너 서비스에 대한 프라이빗 연결 제공

- Private Link는 모든 트래픽을 Microsoft 글로벌 네트워크에 유지하며 퍼블릭 인터넷 액세스 없음

- 서비스로 전송되는 모든 트래픽이 프라이빗 엔드포인트를 통과하도록 라우팅

Azure Load Balancer 구성

- 퍼블릭 또는 내부 부하 분산 장치 구현 가능

- 프런트 엔드 구성은 부하 분산 장치가 응답하는 공용 IP 또는 내부 IP

- 백 엔드 풀은 VM 또는 VMSS 인스턴스를 포함한 서비스 및 리소스

- 부하 분산 규칙은 트래픽이 백엔드에 분산되는 방법

- 상태 프로브는 백엔드의 리소스가 정상인지 확인

- LB는 수백만 개 TCP 및 UDP 애플리케이션 흐름으로 스케일 업

공용

내부 : 가상머신은 동일한 가상 네트워크에 있어야 함

- 기본 SKU vs 표준 SKU

- 기본은 기본적으로 인바운드가 열려 있지만 표준은 NSG에서 허용하지 않는 한 닫힘

- 단 표준은 가상 네트워크에서 내부 부하 분산 장치로 이동하는 내부 트래픽이 허용됨

- HTTP 프로브에서 기본 15초마다 상태를 체크하고 기본 31초 내에 HTTP 200으로 응답하지 않으면 비정상으로 간주

- TCP 프로브에서는 가상머신에 지정된 수신기가 있으면 정상으로 간주

- 부하 분산 규칙은 기본적으로 5 튜플 해시로 분산되고 NAT 규칙과 함께 사용 가능

- 각 규칙은 프런트 엔드 IP 주소 및 포트 조합을 백엔드 IP 주소 및 포트 조합 세트에 매핑

Azure Application Gateway 구성

- 라운드 로빈(서버 그룹을 순환) 부하 분산

- 세션 연결 유지 적용하여 동일한 세션의 클라이언트 요청이 동일한 백엔드 서버로 라우팅

경로 기반 라우팅

다중 사이트 라우팅

Azure 배포에 대한 IP 주소 지정 스키마 디자인

온프레미스 네트워크 디자인 : 라우터 / 방화벽 / 스위치 / 네트워크

- ISP 연결 라우터에는 공용 IP 주소, 경계 네트워크와 내부 영역에는 프라이빗 IP 주소 사용

- 프라이빗 IP 범위 : 10.0.0.0~10.255.255.255 / 172.16.0.0~172.31.255.255 / 192.168.0.0~192.168.255.255

Azure 네트워크 설계 : 가상 네트워크 / 서브넷 / 네트워크 보안 그룹 / 방화벽 / 부하 분산 장치

- 상호 연결된 네트워크의 IP 주소는 겹칠 수 없음

- Azure에서 공용 IP 접두사는 공용 IP 주소의 예약된 정적 범위

- 공용 IP 주소는 지역 간에 이동할 수 없으며 모든 주소는 지역마다 다름

- Azure Virtual Network에 서비스 배포 및 가상 네트워크 피어링을 사용하여 통합

- 서브넷은 네트워크를 격리시키지만 기본적으로 가상 네트워크 내 서브넷은 통신할 수 있으므로 NSG 활용

- Azure DNS에서 도메인 호스트

Azure Virtual Network에 서비스 배포 및 가상 네트워크 피어링을 사용하여 통합

- 피어링된 가상 네트워크에서 트래픽은 항상 프라이빗이며 Azure 백본을 통해 라우팅

- 상호 연결 / 구독 간 네트워크 피어링 / 비전이적 / 게이트웨이 전송

- 온프레미스 네트워크에 게이트웨이 연결을 배포한 허브 가상 네트워크에서 게이트웨이 전송 허용 옵션

- 모든 스포크 가상 네트워크에서 원격 게이트웨이 사용 옵션

- 가상 네트워크 피어링, VPN, ExpressRoute를 통해 연결하는 네트워크 대역은 겹치지 않아야 함

- ExpressRoute는 온프레미스 데이터 센터와 Azure 백본 네트워크를 잇는 전용 프라이빗 연결

- VPN은 인터넷을 사용하여 암호화된 터널을 통해 온프레미스 데이터 센터를 Azure 백본에 연결

Azure DNS에서 도메인 호스트

- Azure DNS : Azure를 사용하여 이름 확인을 제공하는 DNS 도메인에 대한 호스팅 서비스

- DNS는 전 세계 서버에서 호스트되는 글로벌 디렉터리를 사용하고 Microsoft는 Azure DNS를 통해 DNS 서비스를 제공하는 네트워크의 일부

- DNS 서버는 DNS 이름 서버 혹은 그냥 이름 서버라고도 함

- 컴퓨터, 서버 또는 다른 네트워크 사용 디바이스가 웹 기반 리소스에 액세스하려면 DNS 서버 참조해야 함

- 온프레미스 네트워크를 사용하여 연결하는 경우 DNS 설정은 서버에서 제공

- 호텔과 같은 외부 위치에서 웹에 액세스하는 경우 DNS 설정은 ISP에서 제공

- DNS 서버 정보는 DNS 서버 영역에 파일로 저장되며 각 파일을 레코드라고 함

- A : 가장 일반적인 DNS 레코드 형식으로 도메인 또는 호스트 이름을 IP 주소에 매핑

- CNAME : 한 도메인 이름에서 다른 도메인 이름으로 별칭을 만드는데 사용되며 서로 다른 도메인 이름이 모두 동일한 웹 사이트에 액세스하는 경우 사용

- MX : 메일 교환 레코드로 메일 서버에 메일 요청을 매핑

- TXT : 텍스트 레코드로 텍스트 문자열을 도메인 이름과 연결하는 데 사용되며 Azure 및 Microsoft 365는 TXT를 사용하여 도메인 소유권 확인

- SOA 및 NS 레코드는 Azure DNS를 사용하여 DNS 영역을 만들 때 자동으로 생성

- 레코드 집합 : 단일 레코드에 여러 리소스 정의 가능

- 예를 들어 A 레코드는 도메인이 하나 있고 IP 주소가 두 개 있을 수 있음

- Azure DNS는 도메인에 대한 SOA(권한 개시 정보) 역할

- Azure DNS를 사용하여 도메인 이름을 등록할 수 없으며 타사 도메인 등록자를 사용해야 함

- 경로를 사용하여 Azure 배포에서 트래픽 흐름 관리 및 제어

- Azure DNS 이점 1) 프라이빗 DNS 영역

- 하나의 가상 네트워크 안에서 VM 간에 Azure에서 제공하는 이름 대신 사용자 지정 도메인사용 가능

- Azure DNS 이점 2) 별칭 레코드 집합

- 별칭 레코드 집합은 Azure 리소스를 가리킬 수 있음

- NS 세부 정보를 변경하는 것을 도메인 위임이라고 하며 도메인을 위임하는 경우 Azure DNS에서 제공하는 4개의 이름 서버를 모두 사용해야 함

- 도메인 이름 등록자의 NS 레코드를 업데이트하는 과정 필요

- 도메인 위임(10분 이상)이 성공했는지 확인하려면 SOA 레코드를 쿼리 (nslookup -type=SOA example.com)

- Apex 도메인은 도메인의 최고 수준으로 DNS 영역에서 @ 기호로 표시됨

- 별칭 레코드를 사용하면 IP 기반 직접 연결이 아닌 Azure 리소스에 대한 링크를 만들기 때문에 IP 주소가 변경되더라도 영역 Apex 레코드는 계속 유효

경로를 사용하여 Azure 배포에서 트래픽 흐름 관리 및 제어

- 시스템 경로가 라우팅을 제어하며 기본적으로 가상 네트워크의 각 서브넷에 할당 시스템 경로를 만들거나 삭제할 수 없지만 사용자 지정 경로를 추가하여 시스템 경로를 재정의하면 다음 홉으로 트래픽 흐름 제어 가능

- 사용자 지정 경로를 만들 때 다읍 홉 유형

- 가상 어플라이언스 : 네트워크 트래픽을 분석 또는 필터링하는 방화벽 디바이스로 IP 전달이 활성화될 수 있도록 가상 머신에 연결된 NIC의 프라이빗 IP 주소 또는 내부 부하 분산 장치의 프라이빗 IP 주소를 지정할 수 있음

- 가상 네트워크 게이트웨이 : 특정 주소의 경로를 가상 네트워크 게이트웨이로 라우팅하려는 경우 사용되며 가상 네트워크 게이트웨이는 다음 홉 유형의 VPN으로 지정

- 가상 네트워크 : 다음 홉 유형을 사용하여 가상 네트워크 내 기본 시스템 경로 재정의

- 인터넷 : 인터넷으로 라우팅되는 지정된 주소 접두사로 트래픽을 라우팅

- 없음 : 지정된 주소 접두사로 보낸 트래픽을 삭제하는 데 사용

- Border Gateway Protocol

- 온프레미스 네트워크의 네트워크 게이트웨이는 BGP를사용하여 Azure의 가상 네트워크 게이트웨이와 경로 교환 가능

- NVA 네트워크 가상 어플라이언스는 라우팅을 제어하여 네트워크 트래픽 흐름을 제어하는 가상 머신

- 가상머신 구성 후 IP 전달을 사용하도록 설정하거나 Marketplace에서 파트너 이미지 사용 가능

UDR 사용

기본 경로 사용

Azure Load Balancer를 사용하여 애플리케이션 확장성 및 복원력 개선

가용성 집합 SLA 99.95% - 데이터센터 내에서 하드웨어 오류로부터 보호

가용성 영역 SLA 99.99% - 전체 데이터센터 오류로부터 보호

가용성 집합 : 여러 물리적 서버 및 랙, 스위치에서 실행되도록 함

가용성 영역 : 서로 다른 물리적 위치

'CLOUD' 카테고리의 다른 글

| AZ-104: Azure 내 스토리지 구현 및 관리 (0) | 2024.04.18 |

|---|---|

| [Azure] OAuth 2.0 인증 흐름 (0) | 2024.04.16 |

| AZ-104: Azure 내 ID 및 거버넌스 관리 (0) | 2024.02.13 |

| AZ-104: Azure 관리자 필수 조건 (0) | 2024.02.08 |

| [Azure] 디스크 RAID 0과 IOPS 상관관계 (0) | 2024.01.30 |