파일 및 폴더 백업 구성

- Recovery Services 자격 증명 모음은 데이터를 저장하는 Azrue의 스토리지 엔터티

- 복제 옵션 : GRS(기본값) / LRS / 영역 중복

- Azure Backup은 MARS(Microsoft Azure Recovery Services) 에이전트를 사용하여 온프레미스 머신 및 가상머신에서 파일, 폴더, 시스템 데이터를 백업

- 백업에 사용할 수 있는 데이터는 MARS 에이전트를 실행하는 위치에 따라 달라짐

1. Recovery Services 자격 증명 모음 만들기

2. MARS 에이전트 및 자격 증명 파일 다운로드

3. MARS 에이전트 설치 및 등록(다운로드한 자격 증명 파일은 에이전트를 등록하는 데 사용됨)

4. 백업 구성

가상 머신 백업 구성

- 가상머신 백업 옵션 : Azure Bakcup / Azure Site Recovery / Azure Managed Disks 스냅샷 / Azure Managed Disks 이미지

- Azure Backup > 프로덕션 워크로드를 실행하는 가상머신 / Windows 및 Linux 가상머신에 대한 일치 백업 만들기

- Azure Site Recovery > 특정 애플리케이션 빠르고 쉽게 복구 / 선택한 Azure 지역에 복제 / 자연재해 또는 광범위한 서비스 중단으로 인한 전체 지역에서 중단 발생

- Azure Managed Disks 스냅샷 > 빠르고 쉽게 백업 / 개발 및 테스트 환경 지원 / 스냅샷은 원본 디스크와 별도 존재

- Azure Managed Disks 이미지 > 직접 이미지 만들기 / 사용자 지정 이미지 / 운영체제와 데이터 디스크를 포함하여 하나의 이미지에 캡처

- 1단계) 가상머신 데이터의 스냅샷 만들기

- 2단계) Azure Recovery Services 자격 증명 모음에 스냅샷 전송

- 증분 스냅샷은 Azure Page Blob으로 저장

- 스냅샷을 처음 생성한 후 복구 지점은 스냅샷 복구 지점 유형으로 식별

- 스냅샷인 Recovery Services 자격 증명 모음에 전송되면 복구 지점은 스냅샷 및 자격 증명 모음 유형으로 식별

- 1단계: Recovery Services 자격 증명 모음 만들기(GRS 또는 LRS 중에서 지정)

- 2단계: 백업 정책 옵션 정의(스냅샷을 생성할 시기와 유지할 기간을 지정)

- 3단계: 가상머신 백업(백업 작업을 실행하려면 Microsoft Azure Virtual Machine 에이전트가 가상머신에 있어야 함)

- 스냅샷에 액세스하여 컴퓨터를 복구하거나 복구 지점을 사용하여 특정 시점으로 데이터 복원 가능

- 또 다른 옵션으로 DPM(Data Protection Manager) 또는 MABS(Microsoft Azure Backup Server)

- DPM 또는 MABS 스토리지에 백업한 다음 해당 스토리지를 Azure Recovery Services 자격 증명 모음에 백업

- 보호하려는 각 머신에 DPM/MABS 보호 에이전트 설치해야 함

- Azure Storage는 Blob 개체에 대한 일시 삭제 옵션 제공

- 가상머신의 백업 데이터를 삭제하거나 보존하려면 먼저 활성 백업 작업을 중지

- 삭제 취소 프로세스가 완료되면 백업 다시 시작

- Azure Traffic Manager에서 연결된 두 지역

- 한 Azure 지역에서 다른 지역으로 Azure 가상머신 복제 / 온프레미스 및 Hyper-v 가상머신을 Azure에서 복제 / AWS 인스턴스를 Azure로 복제

Azure Monitor 구성

- Azure Monitor는 온프레미스 및 클라우드 환경에서 원격 분석 데이터를 수집 및 분석

- 메트릭 모니터링 및 시각화 / 로크 쿼리 및 분석 / 경고 및 작업 설정Azure Storage 계정 또는 Azure Event Hubs로 로그 데이터 자동 내보내기 설정

- Azure Logic Apps를 사용하여 로그 데이터를 검색하고 외부 위치에 복사하는 워크플로 빌드

- 메트릭 : 시간상 특정 지점에서 시스템의 일부 측면을 설명하는 숫자 값

- 로그 : 각 형식에 대해 다양한 속성 집합이 포함된 레코드로 구성된 다양한 데이터 형식

- Azure 구독을 만들고 리소스를 추가하는 즉시 Azure Monitor에서 데이터 수집

- 리소스를 만들거나 수정할 때 Azure Monitor 활동 로그에 저장

- 리소스에 대한 성능 데이터와 사용된 리소스의 양은 Azure Monitor 메트릭으로 저장

- 활동 로그는 Azure에서 발생하는 구독 수준 이벤트에 대한 인사이트 제공

- 누가, 무엇을, 언제 확인 가능하며 90일 동안 유지

- 이벤트 범주 : 관리(만들기, 업데이트, 삭제 등) / Service Health / Resource Health 등

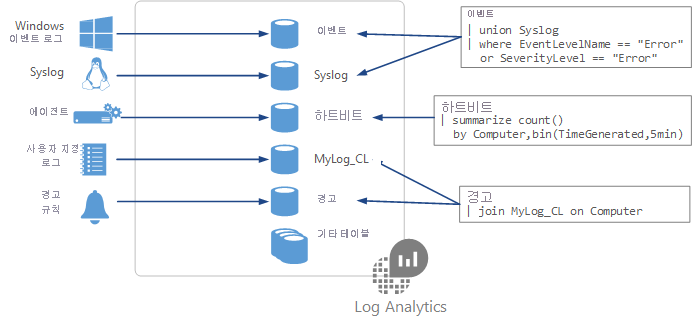

Log Analytics 구성

- KQL(Kusto 쿼리 언어)

- Azure Monitor에서 로그 및 데이터를 캡처하면 Azure는 수집된 정보를 Log Analytics 작업 영역에 저장

- Azure Monitor 로그 데이터는 테이블을 사용하여 데이터 구성

- 선택된 데이터 원본 및 솔루션은 해당 데이터를 Log Analytic 작업 영역의 테이블에 저장

- 쿼리 체인의 각 연산자는 파이프 문자 | 로 시작

- summarize 연산자 > 입력 테이블 콘텐츠를 집계하는 테이블

- render 연산자 > 원형 차트, 분산 그래프 또는 시간 피벗과 같은 쿼리 결과의 시각화

- count 연산자 > 입력 레코드 집합의 레코드 수 표시

- project 연산자 > 포함, 드롭 또는 삽입할 열선택

Network Watcher 구성

- Network Watcher는 Azure 가상 네트워크의 리소스를 모니터링

- 네트워크 시나리오 수준에서 조건을 모니터링하고 진단할 수 있는 지역 서비스

- IP 흐름 확인 > 인터넷 및 온프레미스 환경에 대한 연결 문제 진단(보안 규칙이 트래픽을 차단하는지)

- 다음 홉 > 네트워크 경로에서 다음 홉을 보고 네트워크 라우팅 구성 분석(트래픽이 의도한 목적지로 도달하는지)

- VPN 문제 해결 > 가상 네트워크 게이트웨이 또는 수집된 데이터와의 연결 상태 진단하고 문제 해결

- NSG 진단 > 흐름 로그를 사용하여 NSG를 통해 IP 트래픽 매핑(가상머신에 대한 유효 규칙과 비교)

- 연결 문제 해결 > 가상머신, AGW, Bastion 호스트에서 가상머신으로의 직접 TCP 또는 ICMP 연결 확인

- Network Watcher를 사용하려면 소유자, 기여자 또는 네트워크 참가자여야 함

- IP 흐름 확인 : 가상머신에 대해 인바운드 및 아웃바운드 패킷을 실행하여 연결된 NSG 규칙이 있는 대상 가상머신에 대한 통신을 테스트

- 테스트 실행이 실패하지만 IP 흐름 확인 기능이 문제가 없는 경우 방화벽 제한 탐색

- 다음 홉 : 다음 홉 유형 / 다음 홉의 IP 주소 / 다음 홉에 대한 경로 테이블 반환

- 다음 홉이 UDR인 경우 프로세스는 UDR 경로를 반환하고 그렇지 않으면 시스템 경로 반환

- 다음 홉이 없음인 경우 대상 IP 주소에 대한 유효한 시스템 경로가 있을 수 있지만 트래픽을 대상으로 라우팅할 다음 홉은 없음

Network Watcher 토폴로지 도구를 사용하면 가상 네트워크의 리소스에 대한 시각적 다이어그램 생성

Azure에서 경고를 통한 인시던트 대응 개선

- 메트릭 기반 데이터 형식 : 대상 리소스의 일부 측면을 나타내는 시간이 중요한 숫자 값

- 로그 기반데이터 형식 : 대상 리소스와 관련된 구조화된 레코드 기반 로그 파일에 보관된 콘텐츠 데이터 쿼리

- 메트릭 경고 : 임계값 초과하는 경우

- 활동 로그 경고 : 리소스 상태가 변하는 경우

- 로그 경고 : 로그 파일에 기록된 항목 기반

- 경고 규칙 - 리소스 > 경고 규칙용 대상 리소스로 단일 규칙에 여러 리소스 할당 가능

- 경고 규칙 - 조건 > 규칙을 평가하는 데 사용하며 유형은 메트릭, 활동 또는 로그

- 경고 규칙 - 작업 > 메일 보내기, 메시지 보내기 또는 웹후크 사용과 같은 작업

- 경고 규칙 - 경고 정보 > 조건도가 true인 경우의 경고 심각도(0 중요 / 1 오류 / 2 경고 / 3 정보 제공 / 4 자세한 정보)

- 경고가 발생할 때 경고의 모니터 조건은 실행됨으로 설정됨

- 경고를 발생시킨 기본 조건이 사라지면 모니터 조건이 해결됨으로 설정됨

- 정적 메트릭 경고 : 사용자가 정의하는 단순 정적 조건 및 임계값 기반

- 동적 메트릭 경고 : Azure에서 제공하는 기계 학습 도구를 사용하여 초기 규칙으로 정의된 임계값의 정확도를 자동으로 향상(되돌아보기 기간, 위반 수 매개 변수 추가 정의 필요)

- 차원을 사용하여 하나의 메트릭 경고 규칙을 정의하고 이를 여러 관련 인스턴스에 적용

- 규칙 조건이 트리거될 때 각 서버 인스턴스에 대한 개별 알림 받을 수 있음

- Azure Monitor를 사용하여 로그 파일에서 중요한 정보 캡처

- 로그 검색 규칙 - 로크 쿼리 > 경고 규칙이 실행될 때마다 실행되는 쿼리

- 로그 검색 규칙 - 기간 > 쿼리에 대한 시간 범위

- 로그 검색 규칙 - 빈도 > 쿼리가 실행되는 빈도

- 로그 검색 규칙 - 임계값 > 경고가 생성되는 트리거 지점

- 로그 검색 결과는 레코드 수 또는 메트릭 측정 두 가지 유형 중 하나

- 레코드 수 : 이벤트 또는 이벤트 기반 데이터로 작업하는 경우 적합(ex. syslog 및 웹앱 응답)

- 메트릭 측정 : 발견된 결과에 허용 오차 수준을 추가해야 하는 경우(ex. 특정 추세 또는 패턴이 발견된 경우)

- 로그 경고는 메트릭 경고에 반해 상태 비저장 특성

- 메트릭 경고는 임계값 위반 또는 발생 추세를 모니터링하는 데 적합하며 로그 경고를 통해 기록 데이터의 분석 모니터링

- 활동 로그 경고는 Azure 구독 내 특정 리소스에 특정 변경이 발생할 때 알림을 수신하기 위함

- 서비스 상태 - 상태 경고는 Azure의 전체 구역에 대한 경고이므로 리소스를 선택할 필요가 없다는 점만 다름

- 경고가 발생하면 Azure Monitor, Azure Service Health, Azure Advisor는 작업 그룹을 사용하여 사용자에게 경고를 알리고 작업을 취함

- 작업 : 메일 / 메시지 / 앱 푸시 알림 / 음성 통화 / 함수 호출 / 논리 앱 트리거 / 웹후크 / ITSM / Runbook

- 경고 규칙과 경고 처리 규칙은 다음

- 경고 규칙은 모니터링 리소스에서 조건이 충족될 때 경고를 트리거

- 경고 처리 규칙은 경고가 발생할 때 경고를 수정

Azure Monitor 로그를 사용하여 Azure 인프라 분석

- Azure SQL Database와 같은 일부 리소스의 경우 진단 로깅을 사용하도록 설정한 후에만 리소스에 대한 전체 정보 받음

- 가상 머신의 경우 Log Analytics 에이전트 설치하고 Log Analytics 작업 영역에 데이터를 보내도록 구성 가능

- 개발자는 웹앱, Azure 함수 또는 모바일 앱에서 Azure Monitor에 데이터 보냄(데이터 수집기 API 호출)

- 미리 정의된 쿼리는 VM 가용성을 평가하고 누락된 Windows 업데이트를 식별하며 방화벽 로그를 검

Azure Monitor를 사용하여 Azure 가상 머신 모니터링

- Azure Monitor 메트릭은 모든 VM에 대해 미리 정의한 메트릭 집합을 자동으로 모니터링(93일 동안 유지)

- Azure Monitor는 기본적으로 로그를 수집하지 않지만 아무 리소스나 로그를 수집하도록 구성 가능

- Azure Monitor 로그는 쿼리와 분석을 위해 Log Analytics 작업 영역에 로그 데이터를 저장

- 활동 로그를 다음과 같은 대상으로 보내는 진단 설정 생성 가능

- Azure Monitor 로그 : 더 복잡한 쿼리 및 경고 수행하고 최대 2년까지 보존

- Azure Storage : 더 저렴하고 장기간 보관

- Azure Event Hubs : Azure 외부로 전달

- 모니터링해야 하는 VM 계층 : VM 호스트 / 게스트 OS / 클라이언트 워크로드 및 애플리케이션

- 게스트 OS, 클라이언트 워크로드 및 애플리케이션에서 메트릭과 로그를 수집하려면 Azure Monitor 에이전트 설치하고 DCR(데이터 수집 규칙) 설정

- DCR은 수집할 데이터와 해당 데이터를 보낼 위치를 정의

- Azure Monitor 메트릭은 메트릭 데이터만 저장할 수 있지만 Azure Monitor 로그는 메트릭과 이벤트 로그를 모두 저장

- VM 인사이트는 VM 클라이언트 모니터링을 시작하는 데 도움이 되는 기능

- 게스트 OS 메트릭을 수집하기 위해 에이전트를 설치하는 가장 빠른 방법은 VM 인사이트를 사용하도록 설정할 때 Azure Monitor 에이전트를 선택

- 인사이트 > 사용 > 프로세스 및 종속성(맵) 사용으로 구성하면 모니터링 탭에서 게스트 OS 메트릭이 수집

- 인사이트 > 지도 탭에서 지정된 시간 동안 네트워크 연결이 있는 실행 중인 프로세스를 검색하여 VM의 종속성을 시각화

- 로그 데이터를 보내려면 데이터 수집 엔드 포인트가 있어야 함

- 그 후에 데이터 수집 규칙 만들기(DCR)

- DCR에서 수집한 로그 데이터를 보려면 Log Analytics 작업 영역에서 KQL 쿼리 사용

'CLOUD' 카테고리의 다른 글

| AZ-305: Microsoft Azure Architect Design 필수 조건 (1) (0) | 2024.05.17 |

|---|---|

| AZ-104 실습 평가 수행 오답노트 (0) | 2024.04.23 |

| AZ-104: Azure 컴퓨팅 리소스 배포 및 관리 (0) | 2024.04.19 |

| AZ-104: Azure 내 스토리지 구현 및 관리 (0) | 2024.04.18 |

| [Azure] OAuth 2.0 인증 흐름 (0) | 2024.04.16 |